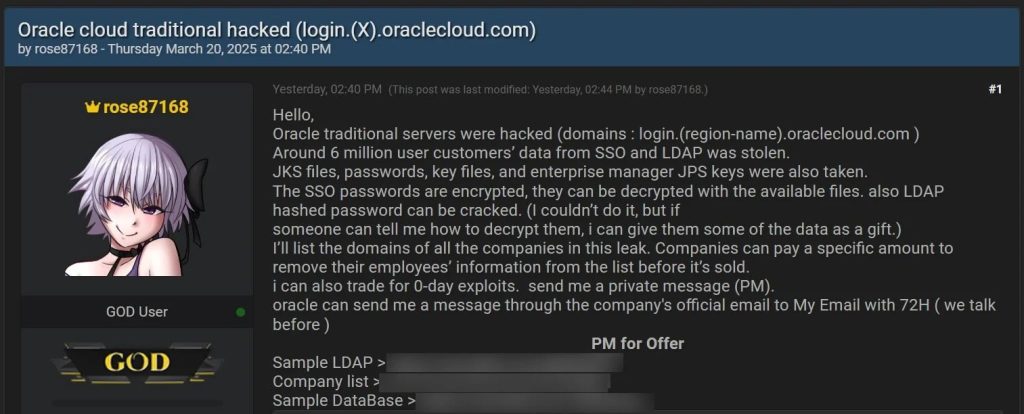

一場圍繞Oracle雲服務的資安風波持續升溫。近日一名自稱rose87168的黑客,聲稱成功入侵Oracle Cloud的聯邦單點登入(SSO)伺服器,竊取600萬用戶的認證資料及加密密碼,更於暗網兜售相關信息。儘管Oracle官方堅決否認遭入侵,惟資安媒體BleepingComputer經多方驗證,確認黑客提供的數據樣本屬實。

Oracle雲用戶數據被「開盒」, 黑客在暗網兜售600萬Oracle雲用戶數據來源:Bleepingcomputer

上周,rose87168在網上高調聲稱入侵了Oracle Cloud的伺服器,取得600萬用戶的SSO及LDAP認證資料。該黑客更揚言,可透過竊取的文件解密相關加密密碼,並願為有能力還原數據的人士提供部分數據樣本。

為證實說法,黑客公開多個文本檔案,包括數據庫內容、LDAP數據,以及一份涉14萬多個企業域名的清單。值得一提的是,清單中部分域名看似是測試樣例,且不少企業擁有多個域名,令相關數據的真實性添上疑雲。

更令人震驚的是,黑客向BleepingComputer提供了一個Archive.org的鏈接,指向託管於login.us2.oraclecloud.com伺服器的文本檔案,當中更清晰顯示其電郵地址。這意味黑客不單竊取了數據,甚至能在Oracle的伺服器上創建文件,成為其入侵行為的確鑿證據。

Oracle矢口否認,但數據驗證實據確鑿

面對黑客的挑釁,Oracle迅速回應。上周五該公司向BleepingComputer表示:「Oracle Cloud未發生任何入侵事件,公開的認證憑證並非來自Oracle Cloud,亦無任何客戶遭遇數據外洩或損失。」立場極為堅決,並拒絕就事件再作回應。

惟BleepingComputer並未就此停手,其從黑客手中取得更多數據樣本,並聯絡相關企業核實真偽。結果出人意料:多家企業在匿名的前提下證實,這些包含LDAP顯示名稱、電郵地址、姓名等的身份信息,與其內部記錄完全吻合,與Oracle的「零外洩」聲明形成強烈反差。

電郵曝光:黑客與Oracle的「暗中較量」

黑客亦向BleepingComputer公開了其與Oracle的電郵通訊記錄。其中一封電郵顯示,rose87168曾主動聯絡Oracle的資安專用電郵,直截了當告知入侵行為:「我深入研究了你們的雲端儀表板基礎設施,發現一個嚴重漏洞,得以全面控制600萬用戶的資料。」

另一封電郵的內容則更具戲劇性。黑客聲稱收到一名使用ProtonMail([@proton.me](@proton.me))郵箱、自稱Oracle員工的人士回覆:「我們已收到你的電郵,日後請透過此郵箱聯絡,收到請回覆。」不過由於無法核實發件人身份及電郵真實性,BleepingComputer對相關內容作出模糊處理。這場電郵對話究竟是黑客單方面編造,還是雙方確有接觸,至今仍是謎團。

漏洞根源:過時軟件惹的禍?

資安公司Cloudsek的調查為事件帶來更多線索。該公司發現,截至2025年2月17日,login.us2.oraclecloud.com伺服器仍在運行Oracle Fusion Middleware 11g版本軟件,而該版本存在CVE-2021-35587漏洞,未經認證的攻擊者可透過此漏洞直接入侵Oracle Access Manager。黑客聲稱,正是利用這一漏洞成功入侵相關伺服器。

諷刺的是,Oracle在事件曝光後火速將該伺服器下架,彷彿在默認問題確實存在。

雲端資安的一次重大危機

今次風波的核心爭議在於:Oracle是否真的遭入侵?若黑客所言屬實,600萬用戶的認證資料外洩勢必釀成重大災難,受影響的企業數量及波及範圍均令人咋舌。而Oracle的強硬否認,也讓外界質疑其是否試圖掩蓋真相,以維護企業聲譽。

對一般用戶及企業而言,這不單是一場技術層面的較量,更是對雲端服務資安的信任考驗。在雲端運算日益普及的現今,科技巨頭的資安防線一旦失守,後果不堪設想。Oracle需給出更具說服力的解釋,而非僅僅以「沒有外洩」的空泛說法回應外界。

資料來源:

https://www.bleepingcomputer.com/news/security/oracle-customers-confirm-data-stolen-in-alleged-cloud-breach-is-valid/

https://www.secrss.com/articles/77099

估計損失高達-19-億英鎊,為英國歷來之最.jpg)